‘Malware’ Stuxnet foi desenvolvido para destruir usina nuclear iraniana?

O sofware malicioso (malware) Stuxnet, infectou sistemas de computadores no mundo todo. Os especialistas em segurança cibernética dizem que ele é uma arma de destruição fabricada para destruir um objeto específico. Um especialista sugeriu que esse sofware malicioso foi criado para destruir a usina nuclear iraniana de Bushehr.

Os especialistas em segurança cibernética, disseram que eles descobriram a primeira super arma cibernética designada para destruir um alvo real, um alvo fora do mundo cibernético – uma fábrica, uma refinaria, ou talvez uma usina nuclear.

O programa auto replicante (worm), chamado Stuxnet, tem sido objeto de intenso estudo, desde a sua detecção, em junho. Quanto mais se sabe a respeito, maior é o medo sobre as suas capacidades e propósitos. Alguns peritos em segurança cibernética, agora dizem que a chegada do Stuxnet anuncia algo incrivelmente novo: uma arma cibernética criada para sair da esfera cibernética e ir para o mundo físico – para destruir alguma coisa.

Pelo menos um especialista que estudou extensivamente o software malicioso, ou malware, sugere que o Stuxnet já pode ter atacado o seu objetivo – e que pode ter sido a usina nuclear iraniana de Bushehr, que grande parte do mundo condena como sendo uma ameaça atômica.

O aparecimento do Stuxnet criou uma onda de espanto entre os especialistas de segurança informática. O malware é muito grande, muito codificado, muito complexo para ser compreendido imediatamente. Ele tem em seu bojo, incríveis truques novos, como a tomada de controle de um sistema de computador sem o usuário tomar qualquer ação ou clicar em qualquer botão, apenas inserindo um pendrive infectado.

Especialistas dizem que houve um gasto enorme de tempo, dinheiro e talento em engenharia de software para identificar e explorar essas vulnerabilidades em sistemas de software de controle industrial .

Diferentemente da maioria dos malwares, o Stuxnet não se destina a ajudar alguém a ganhar dinheiro ou roubar dados confidenciais. Os especialistas em controle de sistemas industriais concluiram, após quase quatro meses gastos em engenharia reversa com o Stuxnet, que o mundo enfrenta uma nova espécie de malware, que poderá se tornar um modelo para os invasores que pretendem lançar ataques digitais em alvos físicos, reais, em todo o mundo . E para isso, não é preciso ter ligação à Internet.

“Até poucos dias atrás, as pessoas não acreditam que um ataque direcionado como esse era possível”, disse Ralph Langner, um pesquisador em segurança do cibernética alemão, em uma entrevista. Ele foi escalado para apresentar seus resultados em uma conferência de especialistas em segurança industrial terça-feira em Rockville, Md. “O Stuxnet representa um futuro em que as pessoas, com recursos apropriados, serão capazes de comprar um ataque como este no mercado negro. Esta agora é uma preocupação válida.”

O amanhecer gradual da finalidade do Stuxnet

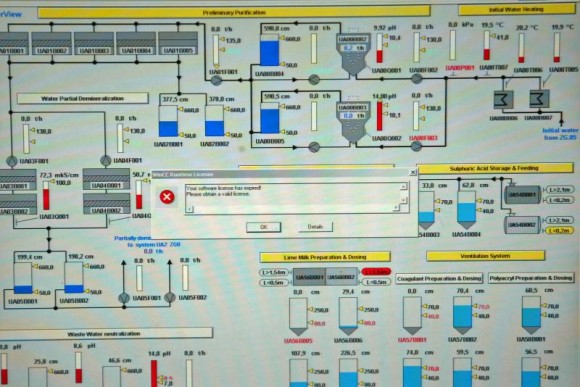

É uma compreensão que surgiu apenas gradualmente. O Stuxnet veio à tona em junho, e em julho foi identificado como um malware super sofisticado, provavelmente criado por um grupo trabalhando para um Estado, dizem os especialistas de segurança cibernética. Seu nome advém de alguns dos nomes dos arquivos do malware. É o primeiro malware conhecido por atacar e se infiltrar no Controle de Supervisão E Aquisição de Dados (SCADA), software usado para controlar fábricas de materiais químicos e fábricas em geral, assim como centrais elétricas e sistemas de transmissão em todo o mundo. Isto, os especialistas descobriram imediatamente.

Mas qual foi o motivo dos responsáveis pela sua criação? O Stuxnet foi criado com o objetivo de roubar segredos industriais – pressão, temperatura, válvulas, ou outras configurações e comunicar os dados através da Internet para os ladrões cibernéticos ?

Em agosto, pesquisadores encontraram algo mais preocupante: o Stuxnet parecia ser capaz de assumir o controle dos sistemas automatizados de controle das fábricas que havia infectado – e fazer tudo o que foi programado para fazer com eles. Isso é maldoso e perigoso.

Mas o malware é ainda pior. Por causa da engenharia reversa, que despedaça o código do Stuxnet, os especialistas em segurança cibernética dos EUA confirmam o que o Sr. Langner, o pesquisador alemão, disse: o Stuxnet é essencialmente um míssil militar cibernético de precisão, lançado no ano passado para procurar e destruir um alvo real de grande importância mundial – um alvo ainda desconhecido.

“Stuxnet é um ataque cibernético que visa à destruição de um processo industrial no mundo físico” diz Langner, que na semana passada se tornou o primeiro a publicamente detalhar os efeitos destrutivos do Stuxnet e as intenções maliciosas de seus criadores. “Não se trata de espionagem, como alguns disseram. Este é 100% um ato de sabotagem.”

Um míssil cibernético guiado

Em seu site, Langner publicou o código do Stuxnet que ele achou. Ele mostra passo a passo como Stuxnet funciona como um míssil cibernético guiado. Três grandes especialistas em segurança de sistema e controle industrial, cada um deles possuindo porções do código do Stuxnet obtidos através de engenharia reversa, confirmaram suas descobertas.

“Sua análise técnica é boa”, diz um pesquisador sênior dos EUA que analisou o Stuxnet, mas que pediu anonimato porque não está autorizado a falar à imprensa. “Também estamos dissecando o Stuxnet, e estamos vendo algumas das mesmas coisas.”

Outros especialistas que não fizeram engenharia reversa no Stuxnet, mas estão familiarizados com os resultados daqueles que concordam com a análise de Langner.

“O que estamos vendo com Stuxnet é a primeira visão de algo novo que não precisa de orientação externa por um ser humano – mas ainda assim pode assumir o controle de sua infra-estrutura”, diz Michael Assante, ex-chefe de controle industrial de investigação em sistemas de segurança cibernéticos do Laboratório Nacional de Energia de Idaho. “Este é o primeiro exemplo direto de um software como uma arma, altamente personalizado e concebido para encontrar um alvo em particular.”

“Eu concordo com a classificação dele como uma arma”, disse Jonathan Pollet, CEO da Red Tiger Security, especialista em sistema de controle de segurança industrial.

Achados de um pesquisador

A pesquisa de Langner, delineada em seu website segunda-feira, revela um passo fundamental no ataque do Stuxnet, que os outros pesquisadores concordam, ilustrando sua finalidade destrutiva. Essa etapa, que Langner chama de “tirar a impressão digital”, qualifica o Stuxnet como uma arma com um alvo, diz ele.

Langner mira precisamente na habilidade do Stuxnet de “tirar a impressão digital” do sistema de computador que ele invade para determinar se trata ou não da máquina objeto do ataque que se pretende levar a cabo. Se não, ele deixa o computador industrial intacto. É essa impressão digital dos sistemas de controle que faz o Stuxnet não ser um spyware, mas sim attackware criado para destruir, diz Langner.

A capacidade doStuxnet de, autonomamente, e sem assistência humana, discriminar entre sistemas de computador industrial é notável . Isso significa, diz Langner, que ele está à procura de um lugar e hora específicos para atacar uma fábrica específica ou usina de energia em todo o mundo.

“Stuxnet é a chave para um fechadura muito específica – na verdade, só existe uma fechadura no mundo que se abrirá”, diz Langner em uma entrevista. “O ataque como um todo, não visa ao roubo de dados, mas é sobre a manipulação de um processo industrial específico em um momento específico no tempo. Este ataque não é genérico. Trata-se de destruir o processo.”

Até agora, o Stuxnet já infectou pelo menos 45.000 computadores no mundo, a Microsoft anunciou no mês passado. Apenas uns poucos são sistemas de controle industrial. A Siemens informou este mês que, 14 sistemas de controle foram afetados, principalmente em fábricas de processamento e nenhum em infra-estruturas críticas.

Algumas vítimas na América do Norte tiveram alguns problemas sérios no computador, disse Eric Byres, um especialista no Canadá. A maioria dos computadores das vítimas, no entanto, estão no Irã, Paquistão, Índia e Indonésia. Alguns sistemas têm sido atingidos na Alemanha, Canadá e nos EUA também. Uma vez que o sistema está infectado, o Stuxnet simplesmente senta e espera – verifica a cada cinco segundos para ver se os seus parâmetros exatos são preenchidos no sistema. Quando o forem, o Stuxnet está programado para ativar uma seqüência que fará com que o processo industrial se autodestrua , diz Langner.

A análise de Langner também mostra, passo a passo, o que acontece depois que o Stuxnet encontra seu alvo. Depois que o Stuxnet identifica a função crítica em execução em um controlador lógico programável, ou PLC, feito pela Siemens, o malware assume o controle. Um dos últimos códigos que o Stuxnet envia é um enigmático “DEADF007. “Então, começa o ataque, embora a função precisa a ser posta de lado não é conhecida, diz Langner. Pode ser que a configuração de segurança máxima de RPMs de uma turbina possa ser desligada, ou que a lubrificação seja obstruída, ou alguma outra função vital seja sabotada. Seja como for, o Stuxnet irá sabotá-lo, mostra a análise de Langner.

“Depois que o código original [PLC] já não é executado, podemos esperar que algo venha a explodir em breve”, escreve Langner em sua análise. “Alguma coisa grande.”

Para aqueles preocupados com um futuro ataque cibernético que assuma o controle da infra estrutura computadorizada crítica – em uma usina nuclear, por exemplo – o Stuxnet é um grito de advertência, principalmente para o setor de serviços públicos e para os superintendentes governamentais dos EUA .

“As implicações do Stuxnet são muito grandes, muito maiores do que alguns pensaram inicialmente”, diz Assante, que até recentemente era chefe de segurança para o North American Electric Reliability Corp “o Stuxnet é um ataque dirigido. É o tipo de ameaça com que nós estivemos preocupados há muito tempo. Isso significa que temos de avançar mais rapidamente com as nossas defesas – muito mais rapidamente”

O Stuxnet já atingiu o seu alvo?

Pode ser tarde demais para o alvo do Stuxnet, diz Langner. Ele sugere que o alvo já foi atingido – e destruído, ou fortemente danificado. Embora o Stuxnet não revele indícios evidentes no seu código que demonstre o seu alvo.

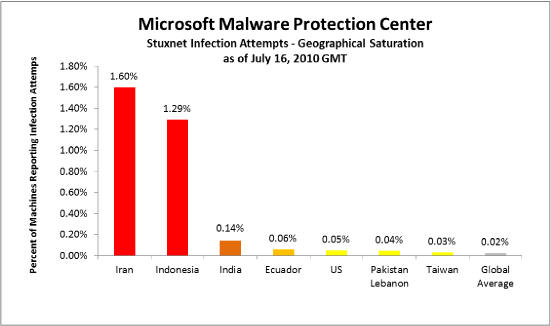

A distribuição geográfica dos computadores atingidos pelo Stuxnet em julho, segundo a Microsoft, apontam o Irã como o epicentro aparente das infecções do Stuxnet. Isso sugere que qualquer inimigo do Irã com capacidade avançada de guerra cibernética pode estar envolvido, diz Langner. Os EUA são reconhecidos por ter essa habilidade, e Israel também é um país com uma formidável capacidade de ataque cibernético.

O Stuxnet poderia ter como alvo a usina nuclear iraniana de Bushehr, uma instalação que grande parte do mundo condena como uma ameaça nuclear?

Langner é rápido ao notar que suas opiniões sobre o alvo do Stuxnet são especulações baseadas no que ele viu na mídia. Ainda assim, ele suspeita que a usina de Bushehr pode já ter sido destruída pelo Stuxnet . O início das operações na usina de Bushehr era esperado para o final de agosto, mas foi adiada, segundo ele, por razões desconhecidas (Um funcionário iraniano culpou o atraso no tempo quente).

Mas se o Stuxnet tem como escopo um único alvo, por que ele se espalhou para muitos países? O Stuxnet poderia ter sido transmitido por um Pen Drive usado por um trabalhador russo durante a construção da usina nuclear de Bushehr, diz Langner. O mesmo trabalhador pode ter tido trabalhado em vários países onde o attackware foi descoberto.

“Isso tudo irá ser descoberto, e o alvo do Stuxnet será conhecido”, diz Langner.

“Se Bushehr não foi o alvo, e ela iniciar suas operações em poucos meses, então eu estava errado. Mas em algum lugar, o Stuxnet encontrou o seu alvo. Podemos estar certos disso.”

COLABOROU: ZE

Será que é os Hebreus por trás desse attackware?? será será..

Apostaria minhas fichas que sim!!

E´…..a era cibernética aí!

e nós aqui discutindo internet popular, e pagando um absurdo com PSEUDO banda larga.

acho que foi muito barulho, por nada que o IRã fez.

o Irã e o Windows rsrsrsrs

Pelo que sei dessa noticia é que os Russos usaram um software piratão da Siemens para automação dessa usina iraniana e aí a casa caiu, o bicho tava bichado !!!! Será que eles usavam o Windows XP ou o Seven piratão, como se diz no seriado do Chaves: “Que burros, que burrinhos, dá zero pra eles”, hehehe!!!!

olha, pelo que já lí, os sistemas de segurança de usinas nucleares não estão em rede e pontos para espetar um pen-drive são limitados e bem controlados. então duvido muito que esse virus era tudo isso!

para mim e só materia de contra-informação, ou o designer do virus querendo ganhar nome em seu meio!

Da próxima vez esse russo pára de acessar porcarias na internet. hehehe Na faculdade onde estudo, o cara que cuida da segurança do sistema leva a preocupaçao com segurança ao máximo. E eu aqui achando que o cara é louco. Vou até passar um anti-virus no meu not agora mesmo. hehehe Parece que o ataque israelense foi mais silencioso e mortal do que se previa. O texto disse que o virus tem alvos e TEMPO específicos para atacar. Se realmente o ataque partiu de um computador russo, talvez todo o sistema nuclear iraniano esteja infestado. Numa dessas o virus só… Read more »

Usar Windows em processos industriais de alta performance e sistemas críticos (complemente avesso a riscos) é loucura. Se tivessem usando um Unix Friendly como um Linux, Solaris, Mac Os X ou BSD isto não teria acontecido. A NASA desenvolveu uma distro Linux especifica para suas atividades criticas, o Extreme Linux. Não vou estranhar se depois descobrirem que o criador do vírus foi um moleque de quinze anos, que entre uma noite e outra, estava casa brincando de programação em C++ ou Python. Acho difícil um vírus grande e pesado se espalhar com esta velocidade sem ter sido detectado antes. Vírus… Read more »

É verdade que o acesso a portas USB são controladas em locais críticos, mas um serviço de espionágem, bem ao estilo 007, pode simplesmente trocar o pendrive de um funcionário autorizado por um idêntico infectado. Ai o cara, no exercício regular de sua função, espeta o troço e puff! a casa cai. Esse cenário é perfeitamente possível, embora eu ache que nem precisa de tanto. Uma vez eu estava conversando com uns colegas da TI do lugar aonde trabalho. Uma colega comentou a notícia de que o TSE submeteu a nossa urna eletrônica a testes de segurança com hackers e… Read more »

A guerra foi ganhando novos domínios ao longo da história: primeiro da terra para o mar, depois o ar, o espaço completou as quatro dimensões da guerra moderna. Mas agora há um quinto domínio: a internet. Ataques cibernéticos são um tema cada vez mais discutido. Tanto que chegou até o cinema no filme Duro de Matar 4 com Bruce Willis. A ideia por trás desse tipo de combate é o uso de armas virtuais para roubar informação vital ou desestabilizar e destruir a infraestrutura crítica (eletrecidade, telecomunicações, o sistema financeiro) de um inimigo. Ataques cibernéticos não são ficção científica. Em… Read more »

Ricardo_Recife disse:

5 de outubro de 2010 às 17:16

Leia mais (Read More): ‘Malware’ Stuxnet foi desenvolvido para destruir usina nuclear iraniana? | Poder Aéreo – Informação e Discussão sobre Aviação Militar e Civil

Ricardo, só faltou completar o porque dessa molecada insistir em atacar o Irã pois 60% de todos os virus do mundo vão parar por lá. Acho que esse é que é o ponto.

Colei a citação errada do Ricardo…

Ricardo_recife

Não vou estranhar se depois descobrirem que o criador do vírus foi um moleque de quinze anos, que entre uma noite e outra, estava casa brincando de programação em C++ ou Python.

Acho difícil um vírus grande e pesado se espalhar com esta velocidade sem ter sido detectado antes.

Como o texto diz “Especialistas dizem que houve um gasto enorme de tempo, dinheiro e talento em engenharia de software para identificar e explorar essas vulnerabilidades em sistemas de software de controle industrial”.isso nao foi trabalho de nerd adolecente,e e algo novo nunca antes visto.

Quem manda usar Windows.

Take the Red Pill. Be smart. Get Linux.

Não é só o Irã que passou por esses problemas, segundo algumas reportagens feitas sobe o acidente do VLS, o nosso presidente barbudinho (e olha que muitos dizem que o homem é analfa) ficou assustado ao ver que todo os computadores do governo usavam o Windows e pediu a substituição pelos softwares livres, e a imprensa “especializada” achou isso um absurdo, porque trocar um Windows por um sistema que ninguém sabe usar.

Caro RatusNatus, O que disse foi que não duvido que tenha sido um jovem hacker cheio de espinhas a fazer isto, mas pode claro ser uma obra da CIA, MI-06, Mossad, DGSE, FSB, etc…, até mesmo da ABIN. Quem foi não sei! Mas temos muitas “batalhas de hackers” contra países. Durante a guerra de Kosovo muitos hackers chineses atacaram páginas do governo americano, existem diversos outros exemplos no mesmo sentido. A reportagem informa que maioria dos computadores infectados estão no Irã, Paquistão, Índia e Indonésia. De acordo com a Microsoft (dados de julho) 48% dos computadores infectados com o Stuxnet… Read more »

Se os Iranianos, deixam porta USB habilitada em máquina Windows, em usina nuclear….

Tem mais que se f…. mesmo.

Qualquer empresa chinfrim deixa elas desabilitadas ou desligadas mesmo.

Eugene Kaspersky, fundador da Kaspersky Labs (empresa de anti vírus), disse que o Stuxnet foi certamente criado por um ESTADO. Segundo ele, não é possível que um, ou um grupo de Hackers tenham criado o malware. Pela sua experiência (ele, inclusive, trabalhou para a finada KGB), esse malware deve ter demorado alguns meses para ser escrito. Continuando, diz ele, esse malware obrigatoriamente teve que ser criado por uma equipe MULTIDISCIPLINAR, pois o malware é tão grande e com um objetivo tão específico, que precisaria da sapiência de vários especialistas de diferentes áreas. Assim, segundo ele, a equipe deve ter sido… Read more »

Tem cheiro de Hackers Russos no meio! rsrsrs

Langner sugeriu que o Stuxnet pode ter atacado a usina nuclear de Bushehr. O Stuxnet, ao contrário da maioria dos vírus virtuais, não está conectado com a internet. Ele infecta máquinas Windows por meio de portas USB e pen drives usados para transportar arquivos. Uma vez que infecta uma máquina da intranet, a rede interna, da empresa, o vírus busca uma configuração específica de um software para controle industrial feito pela Siemens. O Stuxnet passa então a dar à máquina novas instruções “desligando motores, mexendo no monitoramento de temperaturas, desligando refrigeradores, por exemplo”, diz O’Murchu. “Nunca vimos este tipo de… Read more »

Bom, que o vírus é uma arma específica, já é certo. Outros vírus anteriormente possuiam certas especificidades que este daí apresenta -temporalidade, busca de certas chaves especificas, cadeias de programação longas, et al – mas as dicas de que ele é cria de um estado devem proceder. Russos? não, nao fariam a menos que os pagassem bem. Israelenses? talvez. A CIA? talvez. Chineses? talvez. Na verdade coisas como a história de que o irã é windows-user são bobagens de geeks. O bode na sala é que o virus ataca somente certos programas de determinados equipamentos de um único fabricante! CLARO… Read more »

kwhvelasco disse:

5 de outubro de 2010 às 21:09

Posso estar enganado, mas entendi o seguinte: Windows + Siemens (automação) = dupla explosiva

Fantástico, para mim Israel está inovando na guerra cibernética com uma arma limpa, silenciosa e mortal. KKKKK

Amigos, Vamos montar o quebra cabecas juntos: Os PLCs. (Programmable Logic Controllers) sao componentes fundamentais na area de automacao industrial. Os mesmos formam parte de uma arquitetura vital para a ativacao de comandos executaveis em tempo abil, conhecidos como RTOS (Real Time Operating System). Quero deixar claro que os PLCs. nao sao produtos exclusivos da Siemens. Mas os computadores industriais da Usina Beshehr (automacao dos processos industriais de enriquecimento) sao de origem alema. O Sistema Operaconal Windows XP, foi desenvolvido em Israel. Esse sistema amplamente usado no mundo inteiro, tambem e usado la no Ira. O Stuxnet, sendo um programa… Read more »

pelo que entendi estamos a um passo de um virus derrubar um avião,

explodir uma caldeira; enfim o ciber terror …

Esta ai uma possivel causa para o proximo crash economico mundial!

Skynet se tornando realidade, é queridos amigos, estão brincando com fogo!

Devido ao embargo americano, o Windows ou qualquer outro software feito nos USA tem sua exportação proibida para Ira. Todas as copias em uso naquele pais sao piratas.

Tadeu Mendes disse:

5 de outubro de 2010 às 22:03

Viajou legal, mas dava um roteiro de filme B ate que interessante 😉

Um vírus com tanta especificidade não é trabalho de amador, ou de um grupo hacker, ainda mais tendo como alvo primário um software de gerenciamento de usinas nucleares, o qual deve ter venda bem restrita. Deve ter sido desenvolvido por um estado ou até mesmo por mais de um. Agora se o Irã não utilizasse sistemas baseados em Windows, o vírus teria que ter uma nova abordagem de infecção pois os Unices-like não possuem o chamado autorun em qualquer tipo de mídia.

Caros vamos parar de rodeios, o Stuxnet foi criados por AMERICANOS, primeiro porque os israelenses não tem condições TÉCNICAS E POLÍTICAS para elaborar este Malware. A GÊNESE do Stuxnet envolve CINCO pontos iniciais FUNDAMENTAIS : a) SÓ A USINA ATÔMICA IRANIANA DE BUSHEHR seria um alvo político-estratégico racional e viável para um software desta magnitude na área de infecção primária indentificada e a USINA IRANIANA AINDA NÃO FUNCIONA; b) Além do presumido custo do desenvolvimento, um código DESENVOLVIDO para entrega por uma porta USB via pendrive PRE-SUPÕE que tem de ser direcionado físicamente para o alvo ou por uma operação… Read more »

Excelente artigo sobre o Stuxnet, obrigado ZE e editores pelas informações. Talvez ele fosse mais apropriado ao FORTE, e vale a pena um dia comentar sobre as capacidades de defesa e ataque cibernéticos que estão sendo trabalhadas pelo EB.

“Stuxnet and stolen certificates” (Stuxnet e Certificados roubados)

http://www.securelist.com/en/blog/2234/Stuxnet_and_stolen_certificates

Segundo Costin Raiu, especialista da Kaspersky, essa história começa a fazer sentido.

kwhvelasco disse: 5 de outubro de 2010 às 21:09 É possível colocar um código malicioso no driver proprietário no linux? Sim, é possível. Mesmo assim, o Linux ou BSD ainda é melhor, pois dificelmente ele se propagaria pela rede. Ou seja ele infectaria somente o PC que foi instalado o driver, mas aí meu amigo, não basta colocar o pendrive no PC(linux), o camarada tem que ter a senha de root e, assim, instalar o driver. Mesmo que com a ajuda da Siemens para infectar os sistemas linux seria muito mais difícil, BSD é mais difícil ainda. E ainda tem… Read more »

E ainda tem mais, Sou totalmente contra uso de sistemas operacionais de código fechado em sistemas críticos como esse. Pois quem pode confiar por exemplo no Windows e MS? O que vêm dentro dos service packs? o que tem lá dentro? Já o de código aberto quem quiser analisar o código para ver se tem algo malicioso pode ver. Mas sempre vai tem um dizendo, mas como? Analisar aquele código inteiro? É possível, você só tem ajuda do mundo inteiro e de ferramentas de controle de versão. A guerra cibernética é um problema tão grande que o departamente do defesa… Read more »

Só para lembrar:

The mission of the United States Air Force is to fly, fight and win … in air, space and cyberspace.

Mikahil,

Se voce se acha que eu viajei. ta bom. Agora filme B? Rsrsrsrs

Pelo menos poderia dar numa superproducao. Rsrsrsrs.

Mas a verdade e que : Isael tem dinheiro e talento humano para bancar um projeto dessa envergadura.

So quem nao conhece a capacidade intelectual deles, nao entenderia o que estou dizendo.

Vou mais alem, sao ate melhores do que os americanos.

“So quem nao conhece a capacidade intelectual deles, nao entenderia o que estou dizendo. Vou mais alem, sao ate melhores do que os americanos”.

Não duvido nada disso Tadeu, nada mesmo…

Israel não pode se dar ao luxo de estar atrasado em qualquer área do conhecimento humano. No dia em que isso ocorrer, será o fim do estado judeu…

caracas….que gente mais sem noção. agora a culpa é do windows??? se usasse linux não teria problema??? ai ai ai…esses iniciantes da informática são uns brincantes mesmo. Mas, me direcionando ao assunto. Essa arma já era esperada por especialistas em segurança da informação há muito tempo. O problema é que não sabiamos que já estava sendo desenvolvida com tamanha complexidade e recursos. Acredito que este é um dos motivos de o governo americano há bem pouco tempo atrás, ter criado divisões dentro do governo para tratar cada vez mais da segurança da informação e cyberterrorismo. Se não me engano, aqui… Read more »

“Flavio disse:

6 de outubro de 2010 às 11:43

caracas….que gente mais sem noção.

agora a culpa é do windows??? se usasse linux não teria problema???”

Quem disse que não teria problema?

Eu disse que dificultaria muito um ataque como esse.

Pelo visto, você que é iniciante.

E coloque windows numa usina nuclear. Vai fundo!

Sou totalmente contra uso de sistemas operacionais de código fechado em sistemas críticos como esse.

Bom mesmo é usar código aberto, assim os seus inimigos podem estudar detalhadamente o que você está usando…

grifo,

Não vou entrar em discussão sobre isso porque aqui não é lugar disso.

Só vou te dizer uma coisa, a própria MS usa em seus servidores o Linux.

Sistemas de código aperto tem suas vantagem. pesquise sobre isso…. logo logo vocês vão concordar comigo.

Quem quiser saber mais sobre o porquê do BSD e o Linux ser mais seguro, sobre drivers e outras coisas mais leiam:

SISTEMAS OPERACIONAIS, PROJETO E IMPLEMENTAÇÃO – 3ª EDIÇÃO

TANENBAUM & WOODHULL

Beleza de materia. Parabens ao Blog e ao ZE!!

Quanto estamos investindo em defesa cibernetica? Com o “troco” do baratiinho Rafale (que nao virah) daria p/ se investir muito bem nisto? 🙂

[]s!

M1 disse:

6 de outubro de 2010 às 11:50

ok colega, concerteza… ah proposito, quando vc tiver um mestrado em segurança da informação feito nos states….me avisa ta, agente volta a conversar sobre o assunto…abraços

“….a própria MS usa em seus servidores o Linux…”

essa foi demais…

desculpem moderadores, mas não pude deixar de responder essa…

Edu Nicacio, E por essa razao (ameaca constante de destruicao) e que eles (judeus) tem que estar na vaguarda cientifica, tecnologica e de Inteligencia (espionagem) O Estado de Israel investe grandes somas de dinheiro, em Ciencia pura e em tecnologia. Eles tem o maior numero de Phds. per capita no mundo. O Stuxnet nao foi criado somente por engenheiros de software. (programadores) nao. Nesse trabalho estiveram envolvidos, Matematicos, Fisicos, Engenheiros, Cientistas, a galera da programacao e a elite do Mossad (com a sua propria equipe de experts). Essa super arma cibernetica nao foi produzida por Geeks, mas sim por uma… Read more »

Giberto Rezende,

Espioes americanos voce conhece de longe, enquanto que a turma do Mossad se parece contigo, fala a sua lingua e conhece a sua cultura.

Se fosse necessario a presenca de elementos de inteligencia extrangeira dentro do Ira, os unicos que passariam despercebidos seriam os judeus.

Flavio disse:

6 de outubro de 2010 às 14:10

Parece que esse seu mestrado não valeu de nada, pois os servidores da ms usam linux sim… dá uma googlada ae meu fio.

mestrado nos states…

Credo…

Briga de rafaletes x gripetes, americanóides e comunas, cariocas e paulistas, vai… agora briga M$ x Linux aqui? CHEGA!!! daqui a pouco vão falar que a culpa é dos iranianos que não usam Intel…kkk…

E não se esqueçam: o nosso glorioso EB está superbem protegido…pela Panda Software!!!! tamo arrumado…

Sinistro cara!

Nova arma de terrorismo?

Skynet vem ai?

Se um Malware pode assumir o controle de uma usina nuclear, o que impede que ele lançe um missel nuclear ou assuma o controle de um Predator B Reaper, por exemplo.

Sinistro cara, sinistro!

A comprovação do ataque…

http://noticias.uol.com.br/ultimas-noticias/afp/2010/11/29/ahmadinejad-admite-que-centrifugas-foram-afetadas-por-virus.jhtm